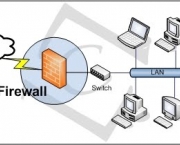

Um firewall pode ser baseado em software ou hardware usado para ajudar a manter rede segura. O seu principal objetivo está no controle do tráfego da rede de entrada e saída através da análise dos pacotes de dados que determinam se o que deve ou não ser permitido com base em conjunto de regras pré-determinadas. Firewall de rede cria ponte entre rede interna que é assumida como segura e fiável, e de outra rede, normalmente externa, tal como a Internet, que não é considerada segura e de confiança, independente do nível de defesa. Sistemas operacionais de computadores pessoais estão baseados em software que incluem firewalls para proteger contra ameaças da Internet. Roteadores passam dados entre redes. Firewalls podem executar funções básicas de roteamento.

Um Pouco de História

Na ideia inicial o termo firewall se referia ao muro destinado a confinar o fogo ou incêndio potencial dentro dos edifícios. Utilizações posteriores referem às estruturas semelhantes, tais como a folha de metal que se separa do compartimento do motor do veículo ou da aeronave a partir do compartimento de passageiros. A tecnologia surgiu no final de 1980, quando a Internet era tecnologia nova em termos de uso e conectividade global. Os antecessores firewalls para segurança de rede foram os roteadores usados no final da década de 80 do século XX.

Morris Worm: Primeiro Vírus da Internet

Em 1988, funcionário da NASA-AMES Research Center, na Califórnia, enviou memorando por e-mail aos colegas que dizia: “Estamos sob ataque de um vírus da Internet! Ele atingiu Berkeley, San Diego e Stanford”. O Morris Worm se espalhou através de múltiplas vulnerabilidades nas máquinas da época. Embora não tenha sido malicioso em intenção, foi o primeiro grande ataque sobre segurança na Internet. Comunidades online estavam esperando ou preparados para lidar com a problemática.

Primeira Geração: Filtros de Pacotes

O primeiro artigo publicado de firewall foi em 1988, quando os engenheiros da Digital Equipment Corporation desenvolveram sistemas de filtros conhecidos como os pacotes firewalls. Este sistema bastante básico significou primeira geração do que se tornou característica de segurança envolvida com alto nível técnico de defesa na internet. Nos Laboratórios Bell, Bill Cheswick e Steve Bellovin continuavam a pesquisa em filtragem de pacotes ao desenvolver modelo de trabalho para a própria empresa com base na arquitetura de primeira geração de defesa na web. Os filtros agem inspecionando “pacotes” de transferência entre computadores na Internet. Se o pacote coincide com o conjunto de filtros, então cai de maneira silenciosa até ser descartado ou rejeitado, enviando mensagens de erro junto com a fonte da problemática. Este tipo de filtragem não presta atenção se um pacote é parte de córrego existente de tráfego. Em vez disso, filtra cada pacote com base apenas as informações contidas no pacote próprio (usado de maneira comum como combinação de origem do pacote, endereço de destino, protocolo, TCP e UDP). Protocolos TCP e UDP constituem na maioria da comunicação através da Internet, o trafego por convenção usa portas conhecidas para determinados tipos de trajetos. Firewalls de filtragem de pacotes trabalham de maneira principal nas três primeiras camadas do modelo de referência OSI, o que significa quê a maior parte do trabalho é feita entre a rede e as camadas físicas. Com o pacote original do remetente e filtros através de um firewall, o dispositivo verifica a filtragem de regras configuradas ao cair ou rejeitar.

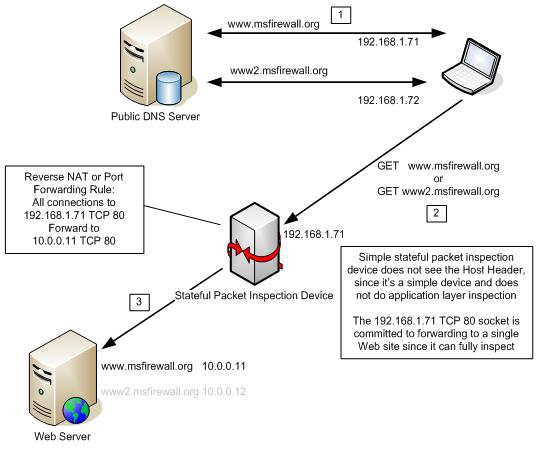

Segunda Geração: Stateful Firewall

De 1989 a 1990, três colegas da AT & T Bell Laboratories, Dave Presetto, Janardan Sharma e Kshitij Nigam, desenvolveram a segunda geração de firewalls, chamando de circuito firewalls de nível. A segunda geração de firewalls executa o trabalho dos antecessores de primeira geração, mas operam até a “camada4” do modelo OSI. Isto é conseguido através de pacotes de retenção até que a informação suficiente fique disponível para fazer julgamento sobre o estado. Conhecida como Stateful Packet Inspection, grava todas as ligações que passam por ela e determina se o pacote é início da nova conexão, parte da existente ou de qualquer outra fonte.

Terceira Geração: FWTK e NGFW

Marcus Ranum, Xu Wei e Pedro Churchyard desenvolveram firewall conhecido como Toolkit (FWTK). Em junho de 1994, Xu Wei estendeu o FWTK com o aprimoramento do Kernel com filtro de IP e tomada transparente. Projeto ficou conhecido como o primeiro firewall com aplicação transparente, O principal benefício da aplicação de camada de filtragem é que pode “entender” certas aplicações e protocolos (como o File Transfer Protocol (FTP), Domain Name System (DNS) ou Hypertext Transfer Protocol (HTTP)). Uteis por serem capazes de detectar se o protocolo indesejado está ignorando o firewall, ou detectando se está sendo abusado de alguma forma prejudicial. O firewall de próxima geração (NGFW) nada mais é do que “alargar” ou “aprofundar” o pedido de inspeção em pilha. Por exemplo, a funcionalidade da inspeção profunda de pacotes firewalls modernos pode ser estendida para inclusões.

Camada de Rede ou Pacote Filtros

Firewalls de camada de rede, também chamados de filtros de pacotes, operam em um nível baixo de TCP / IP, não permitindo que os pacotes passem pelo firewall, a menos que corresponda ao conjunto de regras estabelecidas. O administrador do firewall pode definir as regras a serem aplicadas. Estão em duas subcategorias, com estado e sem estado.

Qualquer conexão de rede pode ser descrita por várias propriedades, incluindo fonte, endereço IP de destino, portas UDP ou TCP e a fase atual de vida da conexão (incluindo início da sessão, aperto de mão, dados, transferência ou ligação de conclusão). Se um pacote não corresponder a uma conexão existente, será avaliado de acordo com o conjunto de regras para novas conexões. Ao corresponder a uma conexão existente com base na comparação com a mesa do firewall do estado será permitida a passagem sem transformação. Firewalls modernos podem filtrar o tráfego com base em atributos completos. Eles podem filtrar na base em protocolos, valores TTL e muitas outras opções. Ao inspecionar todos os pacotes de conteúdo impróprio, firewalls podem restringir ou impedir a propagação de trojans. Os critérios de inspeção adicionais podem adicionar latência extra para o encaminhamento do destino dos pacotes.

Artigo Escrito Por Renato Duarte Plantier