A segurança da rede consiste nas disposições e políticas adotadas por administrador especialistas que previne e controla acesso não autorizado, má utilização, modificação ou negação de rede de computadores em recursos acessíveis. Rede de segurança envolve a autorização de acesso a dados. Os usuários escolhem ou são atribuídos ao ID, senha ou outra informação de autenticação que permite o acesso às informações e programas.

Cobertura da Segurança da Rede

A segurança da rede cobre variedade de redes de computadores, tanto públicas como privadas, utilizadas em trabalhos cotidianos nas operações e comunicações entre empresas, agências governamentais e indivíduos. Redes podem ser privadas, como dentro da empresa, ou abertas ao acesso público, caso das redes sociais. Segurança de rede está envolvida em organizações, empresas e outros tipos de instituições. Possui incumbência de proteger e fiscalizar operações. A maneira mais comum e simples de proteger o recurso de rede é com a atribuição de nome único e senha correspondente.

Conceitos de Segurança de Rede

Rede de segurança começa com autenticação do usuário, geralmente fornecendo nome de usuário e senha Firewall serve para reforça as políticas de acesso, como os serviços que estão autorizados a serem acessados por usuários da rede. Embora a medida seja eficaz para prevenir o acesso não autorizado, este componente pode falhar na verificação de conteúdos nocivos em potencial, tais como trojans transmitidos de fora da rede interna. Software antivírus ou sistema de prevenção de intrusão ajuda a detectar e inibir as ações dos badwares. Anomalias baseadas em sistemáticas de detecção de intrusão também podem monitorar a rede e o tráfego ao inesperado conteúdo ou do comportamento de outras anomalias para proteger os recursos, por exemplo, de ataques de negação de serviço ataques ou empregar acesso de arquivos em horários estranhos. Eventos individuais que ocorrem na rede podem ser registrados para fins de auditoria e posterior análise de alto nível. Em termos gerais, a comunicação entre dois hosts usam rede que podem ser criptografadas para manter a privacidade. Honeypots, chamados de chamariz acessíveis pela rede recursos, podem ser implantados em rede como a vigilância e alerta precoce do acesso às ferramentas. Técnicas usadas por atacantes que tentam comprometer esses recursos chamariz são estudadas durante. Depois do ataque os administradores podem manter o olho nas novas explorações técnicas. Tal análise pode ser utilizada para continuar a aumentar a segurança da rede real protegida por honeypots.

Gestão de Segurança

Gerenciamento de segurança para redes é diferente para todos os tipos de situações. Uma casa ou pequeno escritório apenas pode exigir de segurança básica, enquanto as grandes empresas necessitam de software de alta manutenção e nível avançada, além do hardware para evitar ataques maliciosos de hackers e spam.

Dicas Rápidas de Acesso

Para usuários do Windows os softwares antivírus básicos são opções interessantes. Um programa antispyware também representa boa ideia. Ao usar uma conexão sem fio, use senha robusta. Aumente a segurança dos dispositivos sem fio, como WPA2 e AES. TKIP pode ser suportado por dispositivos, apenas entram na lista de consideração nos casos não compatíveis com AES. Quem utiliza Wireless pode alterar o padrão SSID da rede, ou desativar SSID Broadcast, visto que a função é desnecessária para uso doméstico conforme grande parte dos especialistas em segurança de rede. Ative a filtragem de endereços MAC para manter o controle de todos os dispositivos de rede doméstica que se conectam ao roteador. Atribua endereços de IP estáticos aos dispositivos de rede. (Isto não é um recurso de segurança, por si só, mas pode ser usado em conjunto com outros recursos no sentido de aumentar as chances do ingresso de candidatos a intrusos). Roteador ou firewall faz revisão de logins para ajudar a identificar as conexões de rede anormais ou de tráfego para a Internet.

Use Senhas Para Todas as Contas.

- Para usuários do Windows, tenha várias contas por membro da família e use contas não administrativas no dia-a-dia.

- Aumente a conscientização sobre segurança da informação para as crianças.

- Utilize forte firewall ou gerenciamento unificado de ameaças aos sistemas;

- Forte software antivírus e software de segurança da Internet;

- Para a autenticação, use senhas fortes e altere com base mensal;

- Ao usar uma conexão sem fio, utilize senha robusta;

- Aumentar a conscientização sobre a segurança física aos funcionários.

- Use analisador opcional ou monitor de rede.

- Tenha administradores e funcionários qualificados.

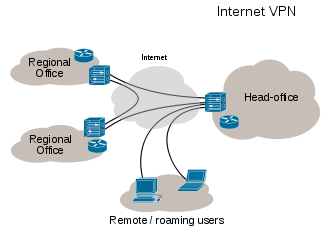

Use Rede Privada Virtual (VPN, em inglês) para a comunicação entre sede e escritórios via satélite utilizando a Internet como meio de conexão. A VPN oferece solução para a despesa de locação de linha de dados, proporcionando rede segura aos cargos de comunicação. VPN fornece ao negócio forma de comunicação privado mesmo na internet porque a ligação é criptografada e conveniente de ser usada. Empresa de médio porte necessitar de maneiras seguras para conectar vários escritórios e encontrar a boa escolha. Estabeleça diretrizes claras aos empregados que devem ser implantadas ao uso da Internet, incluindo o acesso aos sites relacionados, envio e recebimento de informações. Contas individuais de fazer login e acessam intranet e internet com o acompanhamento de prestação de contas. Tenha política de backup para recuperar dados em casos de falha de hardware ou na segurança.

Desativar Messenger.

- Utilize forte firewall e Proxy para manter as pessoas indesejadas fora do sistema; Utilizar software antivírus, pacote de Internet e programa próprio de segurança;

- Para a autenticação, use senhas fortes e mude em com base semanal / quinzenal.

- Ao usar conexão sem fio, use uma senha robusta;

- Implante segurança física de gestão, como o circuito fechado de televisão, às áreas de entrada e zonas restritas.

- Cercas de segurança para marcar o perímetro da empresa.

- Extintores de incêndio para apagar eventual fogo nas áreas ou salas de servidores e segurança;

- Ajuste firewall e Proxy para permitir com que usuários autorizados acessem a partir do exterior e interior;

- Cuidado com as conexões sem fio que levam a firewalls;

- Bloqueio de sites com conteúdos pornográficos, principalmente no gerenciamento de redes instaladas nas escolas do ensino fundamental e médio.

Artigo escrito por Renato Duarte Plantier